"Never trust, always verify". So lautet das Motto von Zero Trust, einem der zuverlässigsten Ansätze, um Ihre IT-Infrastruktur umfassen zu schützen

Die digitale Transformation stellt Unternehmen vor immer neue Herausforderungen – besonders in der Cybersicherheit. Klassische Sicherheitsansätze, die auf einem starken Perimeterschutz basieren, greifen in einer Welt, in der Mitarbeitende von überall auf cloudbasierte Anwendungen zugreifen, nicht mehr. Die traditionelle Vorstellung, dass alles innerhalb eines Unternehmensnetzwerks automatisch sicher ist, ist längst überholt.

Hier setzt das Zero-Trust-Prinzip an: Statt blindem Vertrauen setzt es auf eine kontinuierliche Überprüfung aller Zugriffe – unabhängig davon, ob sich Benutzer oder Geräte innerhalb oder ausserhalb des Unternehmensnetzwerks befinden.

Die fortschreitende Digitalisierung bringt für Unternehmen beispiellose Herausforderungen im Bereich der Cybersicherheit mit sich. Klassische Sicherheitskonzepte, wie z. B. das Castle-and-Moat-Konzept (Burg-und-Graben-Konzept) – bei dem ein starker Perimeterschutz im Fokus steht – sind längst überholt und suggerieren eine trügerische Sicherheit . Zudem sind modern ICT-Umgebungen geprägt von einer dynamischen Mischung aus lokalen und cloudbasierten Diensten. Mitarbeitende arbeiten vermehrt von remote, was dazu führt, dass die klassische Netzwerkinfrastruktur zunehmend auf reine Connectivity-Funktionalitäten reduziert wird. Diese Veränderungen erfordern neue Sicherheitsstrategien, da herkömmliche Perimeterschutzmechanismen nicht mehr ausreichen. Zero Trust adressiert diese Herausforderungen, indem es davon ausgeht, dass kein Benutzer und kein Gerät per se vertrauenswürdig ist – unabhängig davon, ob sie sich innerhalb oder ausserhalb des Unternehmensnetzwerks befinden.

Die auf dem Markt angebotenen Ansätze versprechen viel, und es stellt sich die Frage: Ist Zero Trust nur ein weiterer Marketing-Trick, um Produkte zu verkaufen?

Im Gegenteil! Zero Trust geht weit darüber hinaus und ist nicht einfach ein Schlagwort, das von Anbietern genutzt wird, um ihre Lösungen anzupreisen. Es handelt sich um ein umfassendes Sicherheitskonzept, das eine ganze Palette von Massnahmen umfasst – von technischen Implementierungen bis hin zu organisatorischen und kulturellen Veränderungen innerhalb eines Unternehmens.

Zero Trust erfordert eine grundlegende Neuausrichtung der Sicherheitsphilosophie. Statt sich auf den Schutz des Perimeters zu verlassen, setzt dieser Ansatz auf die kontinuierliche Verifizierung aller Zugriffe. Dies bedeutet, dass Vertrauen nicht mehr als gegeben vorausgesetzt wird, sondern ständig überprüft werden muss. Diese Veränderung betrifft nicht nur die Technologie, sondern auch die Prozesse und die Unternehmenskultur.

Obschon sich die Grundprinzipien mittlerweile verankert haben, bleibt Zero Trust ein Sicherheitskonzept, dass in Abhängigkeit der jeweiligen Betrachtungsweise unterschiedlich interpretiert werden kann. Zahlreiche Produkthersteller nutzen nach wie vor die Aufmerksamkeit rund um das Thema und versuchen ihre Produkte unter dem Schlagwort Zero Trust zu vermarkten. Dies führt nicht selten zu Fehlinvestitionen und einem falschen Sicherheitsgefühl. Ein erfolgreicher Zero-Trust-Ansatz erfordert immer eine ganzheitliche Betrachtung und Integration verschiedener Sicherheitsmassnahmen.

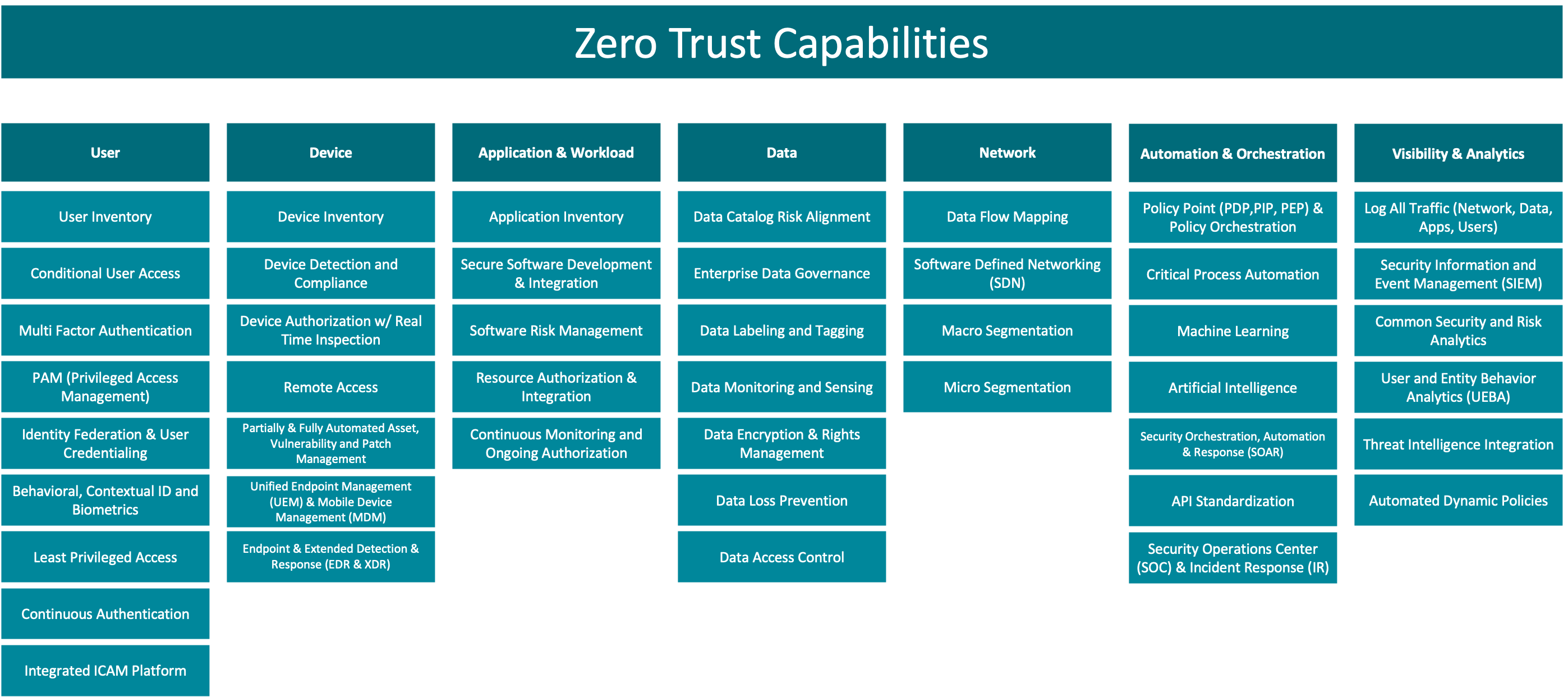

Ein strukturierter und gleichzeitig iterativer Ansatz ist entscheidend für den Erfolg der Zero-Trust-Implementierung. Das Zero-Trust-Modell des Department of Defense (DoD) hat sich in der Praxis in diversen Kundenprojekten bewährt. Es basiert auf sieben unterschiedlichen Pfeilern, wobei jeder dieser Pfeiler spezifische Fähigkeiten beinhaltet. Das Ziel besteht darin, diese Fähigkeiten kontinuierlich auszubauen. Allerdings variiert der Umfang und die Priorisierung dieses Ausbaus von Unternehmen zu Unternehmen

Um Zero Trust effektiv zu implementieren, sollten Unternehmen zunächst eine Standortbestimmung durchführen. Dies bedeutet, den aktuellen Status der Sicherheitsarchitektur zu bewerten und zu verstehen, welche Fähigkeiten bereits vorhanden sind und wo Lücken bestehen. Machen Sie hier Ihre Zero Trust Selbsteinschätzung und vergleichen sich mit anderen Unternehmen.

Anschliessend wird ein Zielzustand definiert, der die angestrebte Sicherheitsmaturität und die gewünschten Fähigkeiten in jedem Pfeiler beschreibt. Ausserdem ist es wichtig zu erkennen, dass unterschiedliche Bereiche im Unternehmen verschiedene Anforderungen haben. Beispielsweise können die Sicherheitsbedürfnisse von Kunden und Mitarbeitern oder von Cloud- und On-Premises-Umgebungen variieren. Eine massgeschneiderte Herangehensweise stellt sicher, dass Ressourcen effektiv eingesetzt werden und maximale Sicherheit gewährleistet ist.

Mit dieser Grundlage kann ein Fahrplan erstellt werden, der detailliert aufzeigt, wie die definierten Ziele erreicht werden können. Dieser Plan sollte priorisieren, welche Fähigkeiten zuerst ausgebaut werden sollten, basierend auf dem grössten Nutzen und dem höchsten Risiko. Durch diese methodische Vorgehensweise wird sichergestellt, dass das Budget optimal eingesetzt wird und Zero Trust dort implementiert wird, wo es den grössten Mehrwert bietet.

Die zentrale Frage lautet also nicht, ob Zero Trust implementiert werden soll, sondern wie viel davon derzeit notwendig ist. Eine schrittweise Steigerung der Maturität ist dabei sinvoll.

Die einzelnen Pfeiler – Benutzer, Geräte, Netzwerk und Daten – müssen nicht isoliert betrachtet, sondern als zusammenhängendes Ganzes verstanden werden. Eine vollständige und transparente Erfassung dieser Elemente ist entscheidend. Dies beinhaltet die kontinuierliche Überwachung des aktuellen Status, wie zum Beispiel:

Die Sichtbarkeits- und Analysefähigkeiten spielen hier eine zentrale Rolle. Sie ermöglichen es, den Zustand aller Pfeiler in Echtzeit zu überwachen und zu bewerten. Durch diese umfassende Visibilität können Unternehmen fundierte Entscheidungen treffen und potenzielle Risiken frühzeitig erkennen.

Auf Basis dieser Erkenntnisse können adaptive und risikobasierte Zugriffsentscheidungen getroffen werden. Die Policy-Durchsetzung erfolgt dynamisch, basierend auf dem aktuellen Risiko und den festgelegten Sicherheitsrichtlinien. So wird beispielsweise einem Gerät mit veraltetem Sicherheitsstatus der Zugriff verweigert oder eingeschränkt.

Damit dieser Prozess effizient und skalierbar ist, kommen die Fähigkeiten der Automatisierung und Orchestrierung zum Einsatz. Sie ermöglichen es, die gewonnenen Informationen nahtlos in automatisierte Workflows zu integrieren. Dadurch können Zugriffe in Echtzeit gesteuert und Sicherheitsmassnahmen sofort umgesetzt werden, ohne manuelles Eingreifen.

Der Zyklus aus Visibilität, Analyse, Policy-Durchsetzung und Automatisierung sorgt für ein dynamisches und anpassungsfähiges Sicherheitsmodell. Durch die ständige Überwachung und Optimierung dieses Zyklus können Unternehmen ihre Sicherheitsstrategie kontinuierlich verbessern und an neue Bedrohungen anpassen.

Die zunehmende Komplexität moderner IT-Umgebungen resp. der übergeordneten digitalen Geschäftsprozessen erfordert ein Umdenken in der Sicherheitsstrategie. Zero Trust ist keineswegs nur ein Marketing-Gag, sondern bietet einen zukunftsweisenden Ansatz, der Identität und Daten in den Fokus rückt und traditionelle Sicherheitsmodelle hinter sich lässt. Es geht weit über technische Lösungen hinaus und umfasst auch organisatorische und kulturelle Veränderungen innerhalb des Unternehmens.

Unternehmen können durch den gezielten Ausbau ihrer Zero Trust Fähigkeiten die zunehmenden Herausforderungen der Digitalisierung wirkungsvoll adressieren. Der Erfolg liegt in der ganzheitlichen Betrachtung und dem Verständnis, dass Sicherheit ein dynamischer Prozess ist.

Letztendlich geht es nicht darum, ob Zero Trust implementiert wird, sondern in welchem Umfang und mit welcher Priorisierung – immer mit dem Ziel, die Sicherheit in einer sich ständig wandelnden Welt zu gewährleisten.

In weiteren Blog-Artikeln werden wir detaillierter auf die einzelenen Phasen der FortIt Zero Trust Journey eingehen, um Zero Trust nachhaltig in ihrem Unternehmen zu verankern.