Das Sicherheitslevel in Bit ist ein zentrales Mass zur Bewertung kryptografischer Verfahren. Der Beitrag erläutert die Bedeutung verschiedener Sicherheitslevel, gängige Bewertungsansätze und deren Relevanz für die Auswahl sicherer kryptografischer Verfahren.

Das Sicherheitslevel ist ein zentrales Mass in der Kryptografie. Es gibt an, wie viele Rechenschritte ein Angreifer mindestens aufwenden muss, um ein Verfahren erfolgreich zu brechen. In diesem Artikel erklären wir, was das bedeutet, wie Sicherheitslevel berechnet werden und warum sie für die Auswahl sicherer Verfahren entscheidend sind.

Das Sicherheitslevel eines kryptografischen Verfahrens gibt an, wie viel Rechenaufwand (in Form von Rechenschritten) ein Angreifer mindestens benötigt, um das Verfahren zu brechen. Ein kryptografisches Verfahren erreicht ein Sicherheitslevel von $n$ Bits, wenn für **jeden Angriff** auf das Verfahren **mindestens $2^n$ Berechnungsschritte** benötigt werden, um das Sicherheitsziel des Verfahrens zu brechen. Je höher das Sicherheitslevel, desto aufwendiger ist ein Angriff und desto sicherer ist das Verfahren gegen Angriffe heutiger und künftiger Computer.

Beispiel: Hat ein kryptografisches Verfahren ein Sicherheitslevel von 80 Bit, braucht ein Angreifer mindestens $2^80$ Berechnungsschritte, um das Verfahren zu brechen. Das entspricht einem Aufwand, den heute klassische Computer nicht berechnen können. Mit Supercomputern oder durch technologische Weiterentwicklungen wird es aber zunehmend einfacher, diese Schritte innerhalb eines praktikablen Zeitraums zu berechnen – daher sind 80 Bit Sicherheit für langfristige Sicherheit nicht mehr ausreichend.

Das Sicherheitslevel eines Verfahrens hängt massgeblich von der Schlüssellänge (in Bit) ab. Grundsätzlich gilt: Je länger der geheime Schlüssel, desto sicherer das Verfahren und desto höher das Sicherheitslevel in Bit. Das Sicherheitslevel eines Systems wird durch das niedrigste Sicherheitslevel einer genutzten Komponente definiert (Ciphersuite).

Je nach Einsatzzweck und Bedrohungsmodell variieren die Anforderungen an das Sicherheitslevel. Die folgende Tabelle bietet eine Übersicht über gängige Sicherheitslevel und deren Bedeutung:

< 80 Bit:

Veraltete Verfahren, die gegenüber heutigen Angriffsmethoden als unsicher gelten.

Der Einsatz muss vermieden werden, da solche Verfahren von moderner Hardware schnell gebrochen werden können.

80 Bit:

Mindeststandard für einige Übergangsszenarien in nicht kritischen Systemen. Angriffe sind mit moderaten Ressourcen möglich. Beispiele sind Triple DES (2TDEA) und RSA-1024.

Der Einsatz ist nicht empfohlen. Verfahren werden in Legacy-Systemen verwendet, sind jedoch nicht zukunftssicher.

112 Bit:

Aktuell minimales Schutzlevel für sichere Systeme. Klassische Angriffe sind aufwendig und nur mit extrem grossen Ressourcen möglicherweise durchführbar.

Der Einsatz ist weit verbreitet, insbesondere für mittelfristig sichere Anwendungen.

128 Bit:

Der Standard für moderne kryptografische Verfahren, das Sicherheitslevel bietet hohen Schutz.

Der Einsatz dieser Verfahren ist sicher für die meisten Anwendungen in der heutigen IT.

192 Bit:

Ein hoher Sicherheitsstandard, der auch starken Schutz für langlebige Daten oder höherwertige Werte wie Geschäftsgeheimnisse (IP) bietet. Insbesondere wird das Sicherheitslevel für Daten empfohlen, die auch in der fernen Zukunft schützenswert sind.

256 Bit:

Bietet sehr hohe Sicherheit für die wertvollsten oder sensibelsten Daten, wie z. B. Informationen zur nationalen Sicherheit oder langfristige Firmengeheimnisse.

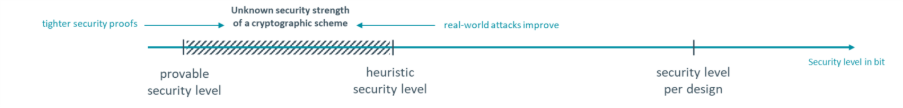

Es gibt drei wesentliche Ansätze, um das Sicherheitslevel eines Verfahrens zu bestimmen.

Sicherheitslevel by Design

Bei der Entwicklung eines Verfahrens wird inhärent ein Sicherheitslevel definiert, welches meist durch Angriffe in der Praxis nach unten korrigiert werden muss. Ein Verfahren kann nie mehr Sicherheit bieten als dieses Sicherheitslevel; es ist die obere Grenze der Sicherheit für das Verfahren.

Heurististisches Sicherheitslevel

Dieser Ansatz basiert auf praktischen Erfahrungen, realen Angriffsszenarien und der Annahme, dass ein Verfahren sicher ist, solange keine erfolgreichen Angriffe bekannt sind. Das Sicherheitslevel entspricht dem aktuell besten bekannten Angriff auf das Verfahren.

Heuristische Bewertungen gelten als praxisnah, da sie reale Bedrohungen und praktische Umsetzungsaspekte berücksichtigen. Daher ist dies der für die Praxis meistgenutzte Sicherheitswert. Es bleibt das Risiko, dass Angriffe unbekannt sind oder neue Angriffe auf das Verfahren bekannt werden, die das Sicherheitslevel des Verfahrens verringern. So könnte die angenommene Sicherheit des Verfahrens als zu hoch eingeschätzt werden.

Nachweisbares Sicherheitslevel (Provable Security Level)

Die Sicherheit eines Verfahrens wird mathematisch bewiesen. Aufgrund des mathematischen Beweises kann das niedrigste Sicherheitslevel eines optimalen Angriffs berechnet werden. Dieser Ansatz bietet die höchste Vertrauenswürdigkeit, da er auf strengen Beweisen basiert. Das Sicherheitslevel ist garantiert (kein Angreifer kann das Verfahren schneller brechen, solange die Annahmen korrekt sind); die tatsächliche Sicherheit eines Verfahrens ist grösser oder gleich dem berechneten Sicherheitslevel.

Wird von einem Sicherheitslevel gesprochen, ohne den zugrunde liegenden Ansatz weiter zu benennen, geht man normalerweise vom heuristischen Sicherheitslevel aus.

Je bessere Angriffe auf ein kryptografisches Verfahren gefunden und bekannt werden, desto niedriger wird das heuristische Sicherheitslevel des Verfahrens. Die kontinuierliche Verbesserung der Hardware und die damit einhergehende höhere Rechenleistung führen dazu, dass regelmässig bewertet wird (z.B. durch das NIST), ob das generelle Sicherheitslevel für sichere Verfahren erhöht werden muss.

Das Sicherheitslevel in Bit ist ein essenzielles Konzept, um die Effektivität und Widerstandsfähigkeit kryptografischer Verfahren zu bewerten. Es bietet eine klare Orientierung, welche Verfahren für spezifische Anwendungen geeignet sind. Während Algorithmen mit weniger als 80 Bit Sicherheit heute als obsolet gelten, bieten moderne Verfahren mit 128 oder mehr Bit einen hohen Schutz vor klassischen Angriffen.

Die Auswahl des passenden Sicherheitslevels sollte stets in Abhängigkeit von der angestrebten Lebensdauer der Daten und dem Bedrohungsmodell erfolgen. Insbesondere im Hinblick auf aufkommende Technologien wie Quantencomputer ist es ratsam, Verfahren mit höherem Sicherheitslevel oder post-quantum-resistente Alternativen zu berücksichtigen.

Umgangssprachlich bezeichnet man ein Verfahren als gebrochen, wenn diese nicht mehr sicher sind und es einen praktikablen Angriff auf das Verfahren gibt.

Genauer genommen gilt ein kryptografisches Verfahren als formal gebrochen, wenn sich herausstellt, dass ein Angriff ein geringeres Sicherheitsniveau erfordert als für das Sicherheitsziel angenommen wurde. Dies bedeutet allerdings nicht, dass das Verfahren direkt unsicher ist, da auch ein niedrigeres Sicherheitslevel als angenommen komplex genug sein kann, um praktikablen Angriffen zu widerstehen. Wird jedoch ein Angriff auf ein Sicherheitsziel des Verfahrens gefunden, der das Sicherheitslevel signifikant verringert, ist dies meist ein Anzeichen für strukturelle Schwächen im Verfahren. Es besteht die Möglichkeit, dass in kurzer Zeit ein noch besserer und daher praktikabler Angriff gefunden werden kann, daher sollten solche Verfahren präventiv durch sichere Verfahren ersetzt werden.