Mit Quantencomputern entstehen neue Risiken für heutige kryptografische Verfahren. Der Beitrag zeigt, wie Harvest-now-Decrypt-later-Angriffe sowie Shor- und Grover-Algorithmen die Sicherheit asymmetrischer und symmetrischer Verfahren beeinflussen.

Mit dem Aufkommen von Quantencomputern entstehen neue Bedrohungen für die Kryptografie. Besonders zwei Angriffsszenarien sind hervorzuheben: der Harvest-now, Decrypt-later-Angriff und die Nutzung von Shor- und Grover-Algorithmen.

Der Harvest-now Decrypt-later-Angriff (oder auch Store-now Decrypt-later) ist ein generisches Bedrohungsszenario, das durch die Entwicklung von Quantencomputern an Bedeutung gewinnt. Bei diesem Angriff sammeln Angreifer bereits heute verschlüsselte Daten und Metadaten aus Protokollen – insbesondere solche, bei denen kryptografische Schlüssel ausgetauscht werden. Dies geschieht beispielsweise durch das Abfangen von Netzverkehr oder das Speichern von gesicherten Datenbanken.

Da diese Informationen mit klassischen kryptografischen Verfahren geschützt sind, bleiben sie zunächst sicher verschlüsselt und sind für einen Angreifer zum Zeitpunkt des Sammelns (Harvest) nicht unmittelbar verwertbar.

Doch das Ziel der Angreifer ist es nicht, die Daten sofort zu entschlüsseln. Stattdessen werden die gesammelten Informationen gespeichert, bis leistungsfähige Quantencomputer verfügbar sind. Mithilfe dieser Maschinen können Angreifer dann kryptografische Algorithmen brechen oder die gespeicherten Daten offline angreifen. Dadurch wird es möglich, heute gesicherte Daten in der Zukunft zu entschlüsseln und ihren Informationswert nachträglich zu nutzen.

Besonders kritisch ist dieser Angriffsszenario für Daten mit langfristiger Relevanz, wie Geschäftsdaten, medizinische Informationen oder staatliche Geheimnisse. Solche Daten könnten durch den Einsatz von Quantencomputern auch Jahre oder Jahrzehnte später noch kompromittiert werden. Dies verdeutlicht die Notwendigkeit sicherer, quantenresistenter kryptografischer Verfahren.

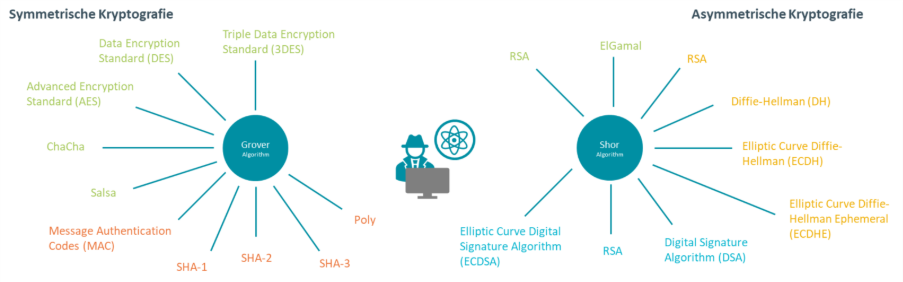

Die Entwicklung von Quantencomputern ermöglicht die Nutzung zweier Quantenalgorithmen, die die Verfahren der klassischen Kryptografie stark bedrohen: der Shor-Algorithmus und der Grover-Algorithmus. Beide Algorithmen sind schon seit längerer Zeit bekannt und zeigen auf unterschiedliche Weise, wie Quantencomputer die Sicherheit klassischer Kryptografie untergraben können.

Der Shor-Algorithmus wurde 1994 von Peter Shor entwickelt und ist speziell darauf ausgelegt, die mathematischen Probleme zu lösen, auf denen viele asymmetrische Verschlüsselungsverfahren basieren. Zu diesen Problemen gehören:

- Faktorisierung grosser Zahlen: Die Sicherheit von RSA beruht darauf, dass es für klassische Computer extrem aufwendig ist, grosse Zahlen in ihre Primfaktoren zu zerlegen. Shors Algorithmus löst dieses Problem effizient, indem er die benötigte Rechenzeit drastisch reduziert.

- Diskreter Logarithmus: Verfahren wie DSA und Diffie-Hellman basieren auf der Schwierigkeit, den diskreten Logarithmus in grossen mathematischen Gruppen zu berechnen. Auch dieses Problem kann mit Shors Algorithmus effizient gelöst werden.

Sobald leistungsfähige Quantencomputer verfügbar sind, werden Verfahren wie RSA, ElGamal, ECC (Elliptic Curve Cryptography), Diffie-Hellman, DSA unsicher sein. Dies stellt eine Bedrohung für die gesamte asymmetrische Kryptografie dar, die unter anderem in E-Mails, digitalen Signaturen und der sicheren Schlüsselvereinbarung weit verbreitet ist. Diese Verfahren können nicht angepasst werden und müssen durch post-quanten sichere Verfahren ersetzt werden.

Der Grover-Algorithmus ist ein allgemeiner Suchalgorithmus, der auf Probleme angewendet werden kann, die sich auf die Suche nach einem bestimmten Element in einem grossen Datenraum reduzieren lassen (Datenbanksuche).

Im kryptografischen Kontext ermöglicht Grover effizientere Brute-Force Angriffe, etwa auf symmetrische Verschlüsselungsverfahren oder Hashfunktionen. Grover kann die benötigte Rechenzeit für Brute-Force Angriffe auf den Schlüsselraum von symmetrischen Verschlüsselungsmethoden halbieren. Ähnlich können auch Kollisionen in Hashwerten effizienter gefunden werden und deshalb reduziert Grover die Komplexität beim Finden von Kollisionen in Hashfunktionen.

Symmetrische Verfahren wie AES und kryptografische Hashfunktionen bleiben zwar grundsätzlich sicher, erfordern jedoch grössere Schlüssel- bzw. Ausgabegrössen, um gegenüber Angriffen mit Quantencomputern robust zu bleiben. So wird beispielsweise ein Wechsel von AES-128 auf AES-256 empfohlen, um das bisherige Sicherheitsniveau aufrechtzuerhalten.

Die Angriffe durch Quantenangreifer haben, wie oben diskutiert, unterschiedliche Auswirkungen auf die klassische Kryptografie. Während asymmetrische Verfahren als gebrochen gelten und durch neue Algorithmen ersetzt werden müssen, können symmetrische Verfahren durch geeignete Anpassung ihrer Parameter weiterhin sicher eingesetzt werden.