Kryptografische Primitiven sind das Fundament sicherer IT-Systeme. Unser Blogartikel erklärt die wichtigsten Verfahren und ihre Bedeutung in der Praxis.

Kryptografische Primitiven sind die grundlegenden Bausteine der modernen IT-Sicherheit. Sie ermöglichen es, Daten vertraulich zu übertragen, die Integrität von Informationen zu gewährleisten und digitale Identitäten zu prüfen. Ohne sie wären sichere Kommunikation und vertrauenswürdige digitale Prozesse nicht denkbar. In diesem Artikel geben wir einen Überblick über die wichtigsten Primitiven und ihre Bedeutung in der Praxis.

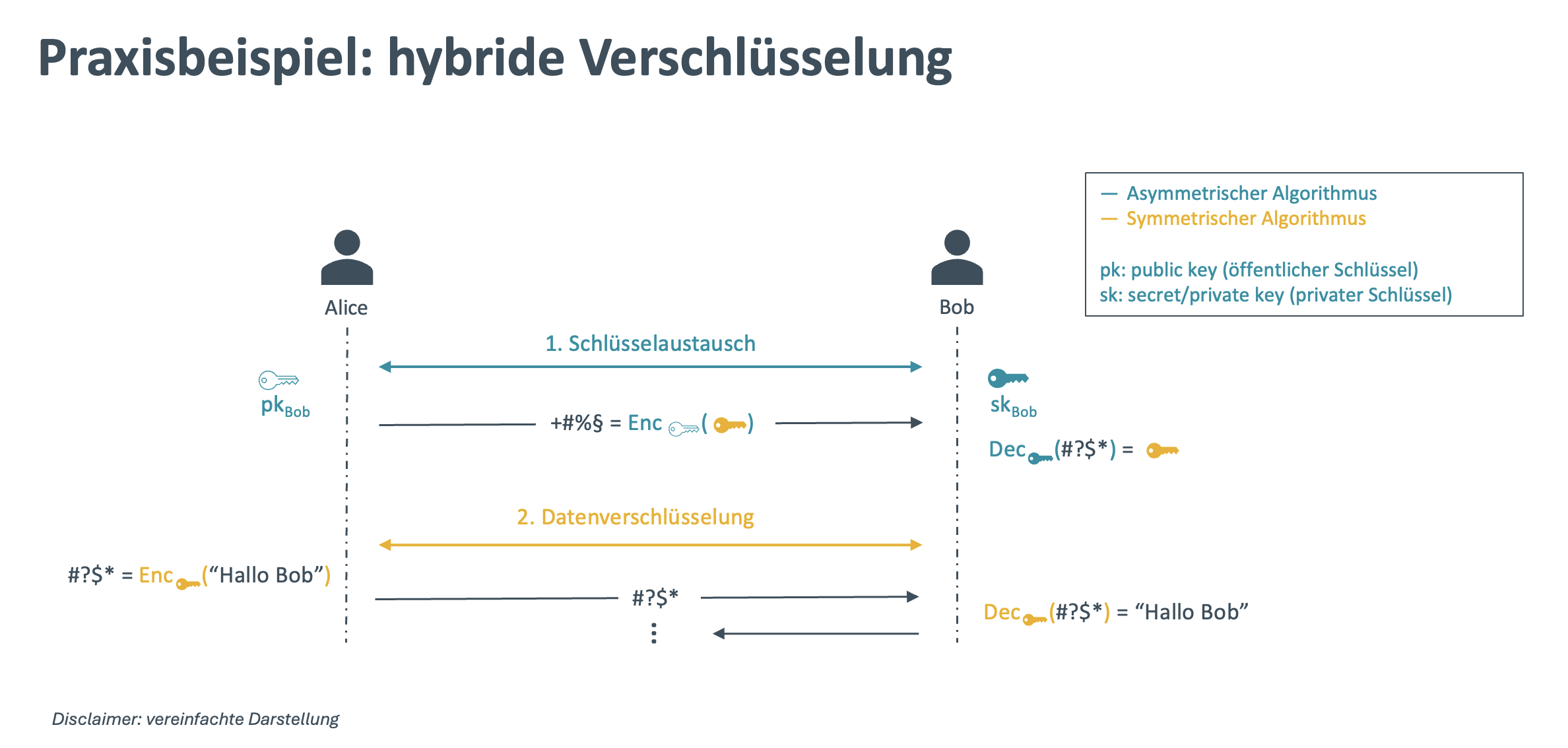

Die symmetrische Verschlüsselung nutzt einen einzigen Schlüssel, um Daten zu ver- und entschlüsseln. Ein weit verbreitetes Beispiel ist der Advanced Encryption Standard (AES), der heute Norm für die Absicherung sensibler Daten ist. Symmetrische Verfahren zeichnen sich durch ihre hohe Effizienz aus, haben aber den Nachteil, dass zuerst kryptografische Schlüssel zwischen den Parteien ausgetauscht werden müssen, bevor eine sichere Kommunikation möglich ist. Darum werden in der Praxis Verfahren zur symmetrischen Verschlüsselung oft mit asymmetrischen Verfahren kombiniert.

Asymmetrische Verfahren verwenden ein Schlüsselpaar: einen öffentlichen Schlüssel zum Verschlüsseln und einen privaten Schlüssel zum Entschlüsseln. Der öffentliche Schlüssel kann öffentlich verteilt werden, während der private Schlüssel geheim bleiben muss. Dadurch ist es möglich, dass zwei Parteien direkt sicher kommunizieren können, ohne dass beide Seiten zuvor ein gemeinsames Passwort austauschen müssen. Asymmetrische Verfahren sind aber deutlich ineffizienter wie symmetrische.

Um die höchste Effizienz beim Verschlüsseln grosser Datenmengen zu erreichen, werden heute in der Praxis, Algorithmen wie RSA oder Elliptic Curve Cryptography (ECC) mit AES kombiniert, um Schlüssel auszutauschen. Mit dem deutlich langsameren asymmetrischen Verfahren werden kurze Schlüssel verschlüsselt ausgetauscht. Diese gemeinsamen Sitzungsschlüssel (Session Key), die in der Schlüsselvereinbarungsphase ausgetauscht wurden, werden danach genutzt, um die grossen Datenmengen von z.B. Applikationen bei der Übertragung zu verschlüsseln.

Digitale Signaturen stellen sicher, dass Nachrichten unverändert sind und vom angegebenen Absender stammen. Der Besitzer eines privaten Schlüssels kann eine Nachricht signieren, und jeder, der den zugehörigen öffentlichen Schlüssel kennt, kann die Signatur prüfen. Verfahren wie ECDSA oder RSA-Signaturen sind hierfür weit verbreitet. Ein zusätzlicher Vorteil ist, dass sich die Urheberschaft einer Nachricht nicht bestritten werden kann – auch gegenüber Dritten.

Hashfunktionen wandeln Eingaben beliebiger Länge in Ausgaben fester Länge um. Sie dienen als Grundlage für Prüfsummen, Passwort-Hashes in Datenbanken oder Blockchain-Protokolle. Bekannte Verfahren sind SHA-256 oder SHA-3.

Eine kryptografisch sichere Hashfunktion muss zwei Eigenschaften erfüllen:

MACs kombiniert den Ansatz von Hashfunktionen mit der symmetrischen Ideee ines geheimen Schlüssels. In der Praxis werden zum Beispiel Blockchiffren mit einem geheimen Schlüssel für einen MAC verwendet. Sie gewährleisten, dass eine Nachricht authentisch und unverändert ist, können jedoch nur von Parteien überprüft werden, die den Schlüssel kennen.

Ähnlich wie bei der asymmetrischen Verschlüsselung kommt ein asymmetrisches Verfahren mit privatem und öffentlichem Schlüssel zum Einsatz. Das Ziel ist hier der sichere Austausch von Schlüsselmaterial, das im Weiteren für andere kryptografischen Primitiven genutzt werden kann. In der Praxis werden fast ausschliesslich Schlüsselaustauschfunktionen anstelle von asymmetrischer Verschlüsselung genutzt, wie z.B. in TLS.

Die Sicherheit kryptografischer Algorithmen hängt stark von der Qualität der kryptografischen Schlüssel ab, denn kryptografische Schlüssel dürfen sich nicht von einem zufälligen Bitstream unterscheiden lassen. Passwörter sind keine guten kryptografischen Schlüssel, da diese durch die Kodierung (Encoding) der Zeichen einer gewissen Struktur unterliegen und damit auch nicht zufällig sind.

Um Passwörter oder andere nicht zufällige (uniform random) Eingaben zu kryptografischen Schlüsseln umzuwandeln, können Schlüsselableitungsfunktionen (KDFs) benutzt werden. Diese transformieren das eingegebene Passwort zu einem zufälligen kryptografischen Schlüssel. Die meisten KDFs erfüllen noch weitere Eigenschaften wie Zeit- und Ressourcennutzung, um brute-force Angriffe zu erschweren.

Die Sicherheit kryptografischer Algorithmen basiert auf Zufallszahlen. Können geheime Schlüssel oder Eingaben durch brute-force erraten (es gibt zu wenige mögliche Schlüssel) oder berechnet (Schlüssel sind nicht zufällig gewählt) werden, können Daten nicht sicher geschützt werden. Es ist sehr ressourcenaufwendig, echte Zufallszahlen mittels Zufallsgeneratoren (true random number generator) zu generieren. Daher wird in der Praxis häufig ein pseudo random number generator (PRNG) verwendet. Dieser kann aus einer kleinen Anzahl zufälliger Bits, dem sogenannten seed, eine grössere Menge an zufälligen Bits generieren, die dann als kryptografische Schlüssel verwendet werden können.

Ohne gute Zufallszahlen können selbst starke Algorithmen gebrochen werden.

Kryptografische Primitiven bilden das Fundament moderner IT-Sicherheit. Ihre richtige Kombination und sichere Implementierung entscheiden über die Vertrauenswürdigkeit digitaler Systeme. Während Algorithmen wie AES, SHA-2 und ECDSA heute als sicher gelten, werden ältere Verfahren wie DES oder MD5 nicht mehr empfohlen. Angesichts neuer Bedrohungen, etwa durch Quantencomputer, ist es notwendig, stets aktuelle Entwicklungen im Blick zu behalten.

Die oben genannten Empfehlungen orientieren sich an den aktuellen Vorgaben der NIST cryptographic standards and guidelines.