In einem vernetzten Unternehmen stellt sich nicht mehr die Frage, ob ein Cyberangriff erfolgt, sondern wann – sind Sie vorbereitet oder droht Ihrer IT-Infrastruktur der totale Blackout?

.png)

Bevor Sie sich für eine neue Sicherheitsstrategie entscheiden, sollten Sie sich folgende Fragen stellen:

Die Suche nach der richtigen Technologie oder Dienstleister kann aufwändig und frustrierend sein. In den vergangenen Jahren hat sich viel auf dem Markt sowohl bei den Technologien als auch bei den Dienstleistern getan. Neue Anbieter sind hinzugekommen, die Qualität der Technologien hat sich verbessert und etablierte SOC-Anbieter haben ihre Services erneuert. Der Auswahlprozess ist somit komplexer geworden und der Vergleich zwischen unterschiedlichen Angeboten wird schwieriger.

Es stellt sich die Frage, wie das verfügbare Budget effizient eingesetzt werden kann, sodass das Risiko eines erfolgreichen Angriffs minimiert und der Schaden begrenzt wird.

Folgender Artikel gibt Ihnen einen Überblick über die Herausforderungen und Treiber im Bereich Detection und Response. Zudem zeigen wir auf, mit welcher Vorgehensweise Sie die richtigen Entscheidungen treffen können und welche Technologien heute in Ihrem SOC nicht fehlen dürfen.

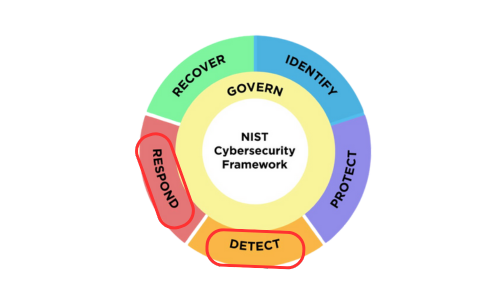

Das National Institut of Standard and Technology der USA (NIST) bezeichnet in ihrem Cybersecurity Framework die Funktionen Identify, Protect, Detect, Respond und Recover (dt. Identifikation, Schutz, Erkennung, Reaktion und Wiederherstellung). Diese sind in vielen Standards und Regularien wie bspw. dem IKT-Minimalstandard übernommen worden. Im folgenden Artikel wird die Bezeichnung Detect und Respond bzw. Detection und Response genutzt, die Synonyme zu den deutschen Begriffen Erkennung/Detektion und Reaktion sind.

Die Detection und Response Fähigkeiten werden üblicherweise als SOC-Fähigkeiten bezeichnet und so im Artikel benannt.

Die Anzahl der Cyber-Angriffe ist gemäss BACS Halbjahresbericht 2024/1 vom 07.11.2024 weiterhin hoch und sie werden immer gezielter. Inzwischen sind auch Angriffe auf OT-Umgebungen nicht mehr die Ausnahme und können zu Produktionsausfällen führen.

Es zeigt sich, dass die reinen Schutzmassnahmen nicht mehr ausreichen. Angriffsversuche, welche erfolgreich Ihre Schutzmassnahmen umgehen, können jedoch mit gezielten Detection- und Responsemassnahmen erkannt und so der Schaden reduziert werden.

Gemäss einer aktuellen Umfrage von Suisse Digital sind genau diese Funktionen schwach entwickelt, obwohl unterschiedliche Vorgaben und Regularien wie bspw. der IKT-Minimalstandard, die StromVV, das revDSG, DORAoder NIS-2 Richtlinie klare Anforderungen an Detection und Responsefähigkeiten stellen. Kosten, Komplexität und fehlendes Know-How sind häufig genannte Gründe, um Fähigkeiten nur punktuell aufzubauen.

Folgende Herausforderungen verhindern den Ausbau von Detection- und Responsefähigkeiten:

Doch wie genau gehe ich nun vor und welche Detection- und Responsemassnahmen sind sinnvoll undverhältnismässig?

Detection und Response ist kein Selbstzweck. Die Fähigkeiten werden genutzt, um die Geschäftsfähigkeit sicherzustellen und Angriffe zu erkennen und zu stoppen. Daher werden diese in unterschiedlichen Standards und Regularien aufgenommen und als Bausteine in einer Sicherheitsarchitektur eingesetzt.

Trotzdem sind die SOC-Fähigkeiten gemäss aktueller Umfrage von Suisse Digital deutlich schlechter ausgebildet als die anderen NIST-Funktionen. Es besteht also Handlungsbedarf, um die Businesskontinuität sicherzustellen.

Die Umsetzung sollte einer risiko-basierten Einschätzung folgen, die die Geschäftsprozesse im Blick behält und das individuelle Umfeld einbezieht. Um dies umzusetzen, ist es notwendig, die kritischen Prozesse und Werte eines Unternehmens zu identifizieren, um in der Folge den Schutzbedarf ableiten zu können.

Einflussfaktoren sind bspw. die Branche, in der ich tätig bin, da jede Branche typische Angriffsszenarien und Systemumgebungen hat. Ein weiterer Einflussfaktor sind die Geschäftsprozesse und die Gesamtarchitektur. Die Geschäftsprozesse definieren die kritischen Schritte, Daten und Systeme, die geschützt werden müssen und die Gesamtarchitektur ermöglicht kompensierende Massnahmen.

Unternehmensweit einen Best-Practice Ansatz in allen Fähigkeits-Bereichen umzusetzen, ist insbesondere bei kleineren Unternehmen nicht realistisch. Die hohen Kosten, die bei einer konsequenten Implementierung aller Fähigkeiten entstehen würden, liegen in den meisten IT-Budgets nicht drin.

Es zeigt sich, dass nach der vorgelagerten Schutzbedarfsanalyse die Bedrohungslage einbezogen werden muss, um die individuelle Priorisierung ableiten zu können, die mit dem vorhandenen Budget umsetzbar ist. Auch die Tiefe der Umsetzung der identifizierten Fähigkeiten spielt eine Rolle, um das weitere Vorgehen planen zu können. Mit der Tiefe der Fähigkeiten ist gemeint, ob bspw. alle Systeme mit einer Technologie überwacht werden (können) oder nur kritische Systeme. Ausserdem können Servicezeiten wie 24x7 oder 10x5 unterschieden werden.

Die individuelle Situation einer Unternehmung entscheidet dann über weitere Handlungsfelder. Sind Operative Technologien (OT) im Einsatz, beispielsweise in der Maschinensteuerung, der Signaltechnik, der Überwachung- und Steuerung von Leitungen, müssen diese Komponenten ebenfalls in einem Konzept berücksichtigt werden.

Als Fähigkeiten sind in diesem Zusammenhang nicht unbedingt nur technische Fähigkeiten gemeint, sondern auch organisatorische Fähigkeiten, also Prozesse, um schnell und effizient reagieren zu können.

Nach der Identifikation und Auswahl der benötigten Fähigkeiten bestehen zwei Möglichkeiten:

a) Auswahl der Technologie

b) Entscheidung "Make" vs. "Buy" und Auswahl eines Dienstleisters

Je nach unternehmerischer Ausrichtung, wird die eine Frage bereits durch die andere beantwortet: Wenn beispielsweise ein Unternehmen die Entscheidung fällt, unterstützende Funktionen wie die IT auszulagern und Dienstleister einzusetzen, grenzt die Auswahl eines Dienstleisters zum Beispiel die möglichen EDR-Technologien ein. Die meisten Dienstleister unterstützen zwei EDR-Technologien.

Umgekehrt gilt dies ebenfalls. Wird zuerst eine (EDR-)Technologie ausgewählt, sollte der Dienstleister in der Lage sein, diese Technologie auch zu betreiben, sodass die Auswahl der Dienstleister reduziert wird. Welche Frage im Vordergrund steht, ist für jedes Unternehmen individuell zu beantworten und muss im Gesamtkonzept berücksichtigt werden.

Die identifizierten Fähigkeiten erfordern in der Regel auch technologische Unterstützung. Hierzu gehören für den Bereich Detection und Response Endpoint Detection und Response (EDR) Technologien, Security Information und Event Management (SIEM) Lösungen, Network Detection und Response (NDR) Technologien sowie für Unternehmen, die Operational Technology (OT) einsetzen auch hier eine entsprechende, spezialisierte OT-Überwachungs- und Sicherheitslösung. Identity Detection und Response (IDR) rückt in den vergangenen Monaten deutlich mehr in den Fokus, da die Technologien inzwischen ausgereift sind und die Identität eine der kritischsten Eigenschaften im Sicherheitskonzept darstellt.

Um diese Technologien in der Gesamtheit steuern und überwachen zu können und anschliessend gezielte Massnahmen einleiten zu können, empfiehlt sich der Einsatz eines SOAR (Security Orchestration Automation Response) Tools. Um dies effektiv einsetzen zu können, ist ein hoher Grad an Standardisierung innerhalb der Infrastruktur Voraussetzung. Die Sichtbarkeit von Geschäftsprozessen und deren Anforderungen ist ebenfalls unerlässlich, um eine entsprechende Software sinnvoll einsetzen zu können.

In den einzelnen Technologie-Bereichen sind jeweils einige Hersteller aktiv und die Auswahl der passenden Lösung kann sich als schwierig erweisen, da kleineren Unternehmen die Möglichkeiten fehlen, Zeit für eine ausführliche Analyse aufzuwenden. Auch die Beschaffung auf Basis von Datenblättern und Dokumentation ist herausfordernd, weil diese bei vielen Herstellern ähnlich sind und die Frage, ob die Lösung für den geplante Einsatz-Umgebung passt, ohne einen Proof of Concept (PoC) oder Proof of Value (PoV) schwer zu beantworten ist.

Wir empfehlen in diesem Zusammenhang die folgenden Fragen zur Auswahl der Technologie (bspw. in einem PoV) zu beantworten:

Die zweite Frage im Zusammenhang mit dem Fähigkeitsaufbau ist, welche Fähigkeiten durch das Unternehmen selbst aufgebaut werden (make) und welche Fähigkeiten durch externe Dienstleister abgedeckt werden (buy). Hier spielt auch die benötigte Tiefe der Fähigkeiten (siehe oben), die Kosten und die Grösse des Unternehmens eine zentrale Rolle.

Um beispielsweise 24x7 Überwachung aufzubauen, ist ein grosses Team notwendig, welches bei vielen Unternehmen nicht vorhanden ist und auch aus Kostengründen nicht aufgebaut werden kann. Wird 24x7 durch einen Dienstleister abgedeckt, ist trotzdem ein Ansprechpartner nötig, der Entscheidungen treffen kann (bspw. Abschalten von Servern und Diensten, Isolation von Clients). Der Ansprechpartner muss sinnvollerweise gleich erreichbar sein, wie der Dienstleister. Daher kann es sinnvoller sein, die Überwachung durch den Dienstleister ebenfalls auf 5x10 zu reduzieren und dies gegebenenfalls sogar intern abzudecken.

Das Know-How intern aufzubauen und die eingesetzte Technologie bedienen zu können, das inhaltliche Verständnis zu den generierten Alarmen sicherzustellen und darauf angemessen reagieren zu können ist ein Kraftakt. Ein Dienstleister kann hier unterstützen, da dieser in der Lage ist, sich auf die eingesetzten Technologien zu konzentrieren und ausreichend Kenntnisse aufzubauen. So sind Analysen schneller und es kommen nur noch konkrete Fragen und Handlungsempfehlungen, die das Unternehmen selbst übernehmen muss.

Des Weiteren beeinflusst die Homogenität und der Einsatz von Standardsoftware die Möglichkeit Dienstleister für das Monitoring einzusetzen (siehe SOAR). Je homogener die Infrastruktur aufgebaut ist, desto einfacher kann ein Dienstleister die Überwachung übernehmen und je weniger Fragen zu Ausnahmen und unbekannten Systemen schlagen bei den internen Teams auf. Alarme, die durch Microsoft-Technologie wie Defender for Endpoint, Defender for Identity oder Microsoft Sentinel generiert werden, können die meisten Service-Provider bearbeiten und konkrete Hilfestellung geben. Ist die Infrastruktur sehr heterogen und wird wenig Standard-Software eingesetzt, so werden Dienstleister Probleme in der Analyse von Sicherheitsvorfällen haben und je mehr Nachfragen landen bei den internen Teams. Der Mehrwert durch einen Dienstleister schwindet.

Je kleiner das Unternehmen ist, desto besser wirkt sich ein standardbasierter Ansatz bei der eingesetzten Software aus und desto besser kann ein standardisierter Managed Service einen Mehrwert bieten. Der Aufbau eines spezialisierten Teams ist in der Regel teurer, als einen Service einzukaufen.

Inzwischen ist die EDR-Technologie ausgereift und gehört zu den Legacy-Systemen. Ein Konzept für Detection und Response ist ohne ein EDR-System nicht mehr denkbar. Dies liegt daran, dass ein EDR-System sehr breitflächig ausgerollt wird und gleichzeitig tiefgreifend in die Endpunkte schauen und eingreifen kann. Die Auswahl eines passenden Systems bzw. eines passenden Anbieters ist jedoch ungleich schwerer. Hier sind unterschiedliche Aspekte und Kriterien zu berücksichtigen:

Grundsätzlich kann hier einer der Marktführer genommen werden. Diese sind derzeit Microsoft, CrowdStrike, SentinelOne, PaloAlto und TrendMicro. Je nach Anforderung schränkt sich die Auswahl auf eine oder zwei Technologien ein.

Bis vor wenigen Jahren wurden Detection- und Response-Services primär durch den Aufbau von SIEM-Lösungen bedient. In den vergangenen Jahren hat sich dieser Trend in Richtung EDR verschoben und ist nun bei XDR- bzw. NG-SIEM-Plattformen angekommen. Klassische SIEM-Systeme werden somit als (normalisierte) Log-Lösungen eingesetzt und sind nicht mehr im Vordergrund als Detektionsplattform.

SIEM-Systeme sind als Tool zur Vereinfachung von Nachweispflichten und Zugriffen (Audit) sinnvoll, da dezentrale Systeme deutlich mehr Aufwand bedeuten, wenn eine Anfrage zu beantworten ist. Da bei Unternehmen in regulierten Branchen oder der kritischen Infrastruktur in der Regel erhöhte Nachweispflichten auftreten, ist ein SIEM hier eine sinnvolle Ergänzung, die dann auch in der Bearbeitung von Sicherheitsvorfällen einbezogen werden kann.

Ausserdem sind die neueren NG-SIEMs bzw. XDR-Plattformen ebenfalls sinnvolle Ergänzungen. Hier werden die Expertensysteme wie EDR und NDR an ein zentrales (SIEM-)System angehängt, wo weitere Logs wie bspw. Firewall Logs oder Zugriffs- und Änderungslogs zugeführt werden. Dies ermöglicht die Analyse von Alarmen aus einer Oberfläche und trotzdem die Detailtiefe der Expertensysteme. Diese Kombination erhält inzwischen in immer mehr SOC-Services Einzug und kann als sinnvolle Lösung angesehen werden, wenn bspw. Nachweispflichten abgedeckt werden müssen oder alle sicherheitsrelevanten Informationen auf einen Blick ersichtlich sein sollen.

Die Sicherheit von OT-Systemen zu gewährleisten, wurde in der Vergangenheit über die physische bzw. logische Trennung der Netzwerke gelöst. Dies reicht heute aus unterschiedlichen Gründen nicht mehr aus. Zum einen sind IT-Systeme in der Datenverarbeitung und Steuerung von OT-Systemen nicht mehr wegzudenken, zum anderen benötigen immer mehr Gruppen wie bspw. externe Dienstleister oder Hersteller Zugriff auf die Systeme. Ein komplett getrenntes Netz ist inzwischen kaum mehr anzutreffen. Dies führt zu zusätzlichem Schutzbedarf im OT-Umfeld.

Einige Hersteller wie Dragos, Nozomi und Claroty sowie Microsoft mit dem Defender for IoT oder Tenable IoT haben sich auf diesen Bereich fokussiert und stellen spezialisierte Monitoring-Lösungen zur Verfügung, die nicht direkt in die OT-Prozesse und -Protokolle eingreifen, aber Unregelmässigkeiten aufzeigen können und alarmieren. Entsprechende Systeme zu prüfen und einzusetzen, ist für OT-Umgebungen inzwischen eine Notwendigkeit.

Auf der anderen Seite lässt sich dies nur schwer an einen Dienstleister auslagern, da die OT-Umgebungen sehr kundenspezifisch sind und viele Managed Security Service Provider (MSSPs) erst im Aufbau entsprechender Fähigkeiten sind. Daher ist hier eine gute Evaluation der benötigten Fähigkeiten vorzunehmen und gegebenenfalls ein interner Prozess aufzubauen, der diesen Bereich schützt. Es zeigt sich, dass heute insbesondere kleinere, auf OT spezialisierte Anbieter einen Mehrwert bieten können.

NDR-Systeme erkennen Anomalien im Netzwerkverkehr und alarmieren bei Unregelmässigkeiten. NDR-Systeme wie Darktrace, Exeon oder Vectra ermöglichen ebenfalls eine Überwachung des Netzwerkverkehrs, ohne in diesen direkt einzugreifen und auch ohne die Notwendigkeit auf Endgeräten einen Agenten zu installieren, was in OT-Umgebungen selten möglich ist. Obwohl klassische NDR-Systeme den Fokus weniger auf OT-Umgebungen und -Sicherheitssysteme haben, können diese ebenfalls in diesem Bereich eingesetzt werden.

Die Herausforderung bei NDR-Systemen ist die hohe False Positive Rate, wo legitime Datenflüsse als potenziell gefährlich eingestuft werden. Die entsprechende Analyse benötigt Erfahrung und Zeit und kann zu hohen Aufwänden führen. NDR-Systeme haben allerdings ihre Berechtigung als kompensierende Massnahme. In der Regel wird ein NDR allerdings nicht als erstes System eingeführt.

Bei allen eingesetzten Technologien ist die Integration in angemessene Reaktionsprozesse ein wichtiger Baustein. Keine Technologie funktioniert, ohne dass die Alarme bearbeitet werden und ohne klaren Plan, wie in bestimmten Situationen zu reagieren, wer zu informieren und wie weiter vorzugehen ist. Die Vorbereitung der Prozesse und der Handlungsplan für einen Sicherheitsvorfall (Incident Response) ist von entscheidender Bedeutung. Gerade bei kleineren Firmen wird dies häufig nicht ausreichend beachtet und vollständig auf die Technologie verlassen.

Der Aufbau von Playbooks kann ein wesentlicher Vorteil in Krisensituationen sein und das Ausmass eines Angriffs deutlich reduzieren.

Falls Sie Fragen oder Anmerkungen haben, zögern Sie nicht auf uns zuzukommen.